La publication de juillet 2025 de la quatrième révision des NIST Digital Identity Guidelines marque un tournant dans l’évolution des standards de sécurité numérique. NIST SP 800-63-41 n’est pas seulement une mise à jour technique, mais une réponse stratégique aux menaces émergentes qui ont façonné le paysage de la cybersécurité ces dernières années, avec un accent particulier sur les attaques sophistiquées de phishing et d’ingénierie sociale qui ont compromis même des organisations d’entreprise dotées de contrôles de sécurité avancés.

Le moment choisi pour cette révision n’est pas un hasard : au cours des trois dernières années, nous avons assisté à une escalade d’attaques exploitant les faiblesses des implémentations traditionnelles d’authentification multifacteur, prouvant que les OTP SMS et les tokens hardware non cryptographiques peuvent être contournés avec des techniques man-in-the-middle de plus en plus sophistiquées.

La structure modulaire #

La quatrième révision maintient l’approche modulaire introduite dans la version 3, composée de quatre volumes distincts traitant des aspects complémentaires de la gestion de l’identité numérique2:

- SP 800-633: Le volume de base définissant le Digital Identity Model, les principes de gestion des risques et la terminologie fondamentale

- SP 800-63A4: Identity Proofing and Enrollment, couvrant les processus de vérification d’identité et d’enregistrement des utilisateurs

- SP 800-63B5: Authentication and Authenticator Management, dédié aux mécanismes d’authentification et à la gestion du cycle de v ie des authentificateurs

- SP 800-63C6: Federation and Assertions, définissant les protocoles pour la fédération et la gestion des assertions

Cet article se concentre spécifiquement sur le volume de base et SP 800-63B5, qui couvre l’authentification et la gestion des authentificateurs, éléments centraux pour toute stratégie IAM d’entreprise moderne.

L’importance de ces standards s’étend au-delà des frontières américaines. En Europe, NIST SP 800-63 sert de référence technique fondamentale inspirant des directives telles que NIS2 et DORA, fournissant un cadre pragmatique pour implémenter des contrôles de sécurité efficaces. Les organisations multinationales utilisent souvent NIST SP 800-63 comme baseline commune pour standardiser les contrôles de sécurité à travers différentes juridictions, simplifiant considérablement la gouvernance et la conformité multi-régionale.

La convergence entre les standards américains et européens s’accélère, avec ENISA référençant explicitement NIST pour des aspects techniques spécifiques, créant un écosystème global de meilleures pratiques partagées7.

Pourquoi cela représente l’avenir de l’authentification #

SP 800-63B définit les exigences techniques pour l’authentification utilisateur et la gestion du cycle de vie des authentificateurs, introduisant une approche basée sur le risque équilibrant sécurité et utilisabilité à travers trois Niveaux d’Assurance d’Authentificateur (AAL - Authenticator Assurance Levels)8:

- AAL1: Authentification à facteur unique basée sur “quelque chose que vous connaissez” (mots de passe, codes PIN)

- AAL2: Authentification multifacteur nécessitant au moins deux facteurs d’authentification distincts

- AAL3: Authentification multifacteur avec résistance au phishing obligatoire

La véritable innovation réside dans l’approche adaptatif au risque permettant aux organisations d’ajuster dynamiquement les contrôles d’authentification basés sur le contexte de session, l’utilisateur et la sensibilité des ressources9. Cela signifie que le même utilisateur peut expérimenter différentes exigences d’authentification selon un score de risque calculé en temps réel.

L’intégration de l’analytique comportementale et de la threat intelligence dans la prise de décision marque un avancement significatif par rapport aux contrôles statiques traditionnels qui s’appliquaient uniformément indépendamment du contexte opérationnel.

Niveaux AAL et exigences des authentificateurs #

| Niveau AAL | Facteurs d’Authentification | Types d’Authentificateur | Résistance au Phishing |

|---|---|---|---|

| AAL1 | Facteur unique (“quelque chose que vous connaissez”) | Secrets mémorisés (mots de passe, codes PIN) | Non requise |

| AAL2 | Deux facteurs distincts - au moins un “quelque chose que vous avez” | Secrets mémorisés + un parmi: • Hardware/software OTP • Dispositif out-of-band • Authentificateur cryptographique logiciel (ex. passkeys) |

Optionnelle (recommandée) |

| AAL3 | Deux facteurs avec un “hardware cryptographique” | • Authentificateur hardware cryptographique (ex. clés de sécurité FIDO2, cartes à puce PIV) • Peut inclure “quelque chose que vous connaissez” pour multifacteur |

Obligatoire |

Évolution de la v3 vers la v4 #

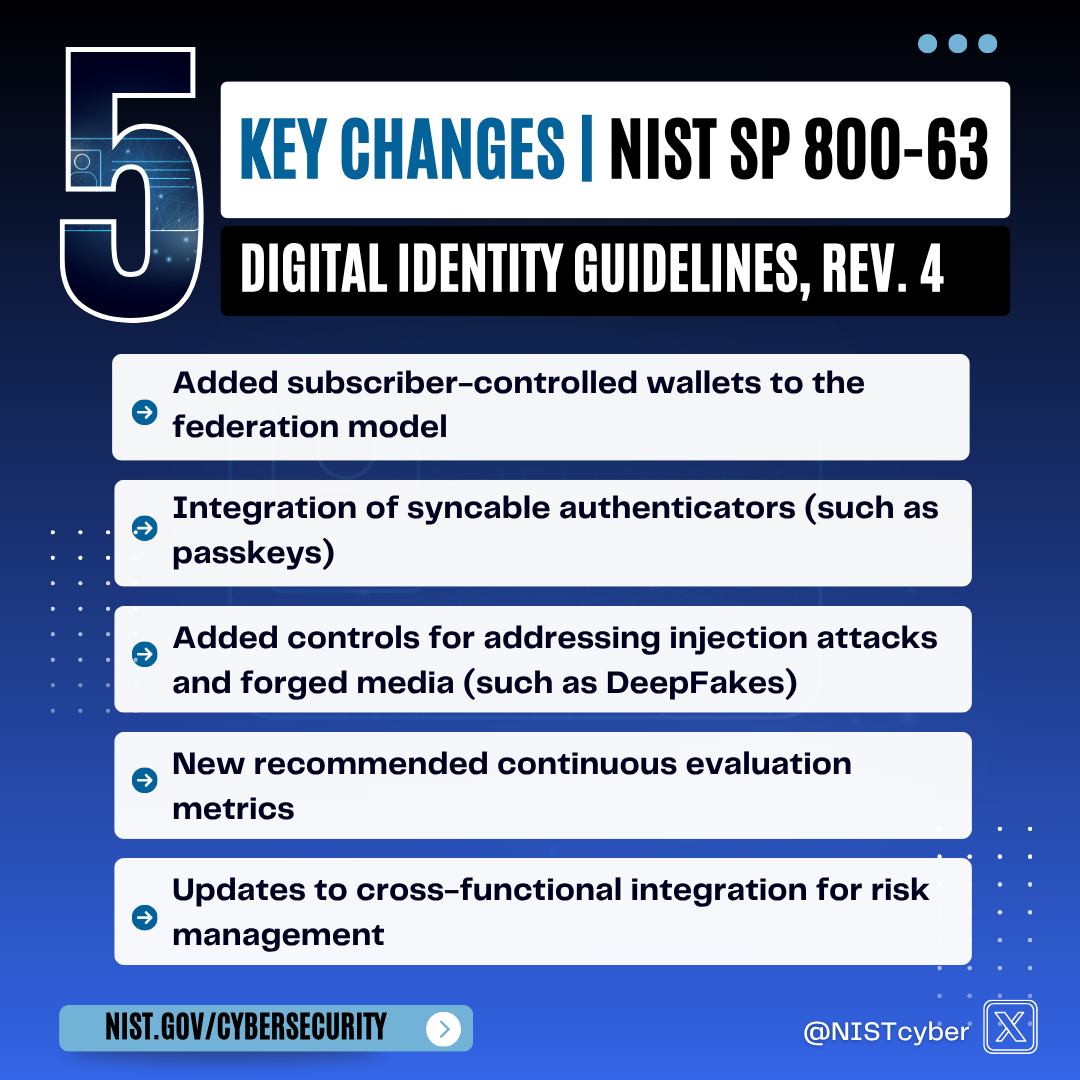

La transition de la version 3 vers 4 introduit des changements paradigmatiques reflétant l’évolution du paysage des menaces et le progrès technologique. Une analyse comparative met en évidence les domaines de transformation les plus importants:

| Changement Clé | NIST SP 800-63-3 | NIST SP 800-63-4 | Justification Technique |

|---|---|---|---|

| Processus de Gestion des Risques | Évaluation des risques statique à l’inscription | Évaluation continue et engagement inter-fonctionnel10 | Besoin de réponse dynamique aux menaces et approche basée équipe |

| Contrôles de Vérification d’Identité | Niveaux IAL de base avec flexibilité limitée | Contrôles restructurés avec exigences anti-fraude étendues11 | Adresser les attaques d’identité synthétique et menaces d’injection |

| Authentification Résistante au Phishing | Recommandée uniquement pour AAL3 | Options requises pour AAL2, obligatoire pour AAL312 | Sophistication croissante des attaques de phishing et conformité OMB M-22-09 |

| Authentificateurs Synchronisables | Non considérés | Support explicite pour passkeys et synchronisation cross-device13 | Permettre des expériences utilisateur passwordless modernes |

| Expiration des Mots de Passe | Recommandait expiration périodique (90 jours) | Décourage fortement l’expiration forcée11 | La recherche montre des comportements non sécurisés avec rotations fréquentes |

| SMS/Voice OTP | Limité pour AAL2+ avec exceptions | Davantage déprécié avec limitations strictes14 | Vulnérabilités croissantes au SIM swapping et interception |

| Portefeuilles Contrôlés par l’Abonné | Modèle fédéré traditionnel uniquement | Nouveau modèle de fédération avec portefeuilles numériques contrôlés utilisateur6 | Support pour justificatifs vérifiables émergents et identité décentralisée |

Innovations clés #

Au-delà du cadre comparatif, NIST SP 800-63-4 introduit des innovations fondamentales qui redéfinissent l’authentification d’entreprise. Voici comment ces changements se traduisent en implémentations du monde réel.

Gestion des Risques d’Identité Numérique (DIRM) #

NIST SP 800-63-4 introduit le concept d’“évaluation continue”10 dans la gestion des risques d’identité, transformant la posture de sécurité de réactive à prédictive grâce à l’intelligence continue.

Le framework établit des exigences spécifiques pour l’évaluation continue15:

- Scoring de risque en temps réel basé sur l’analytique comportementale

- Intégration de threat intelligence identifiant les indicateurs de compromission

- Contrôles d’authentification adaptatifs ajustant dynamiquement les exigences

- Pistes d’audit complètes pour la forensique et la conformité

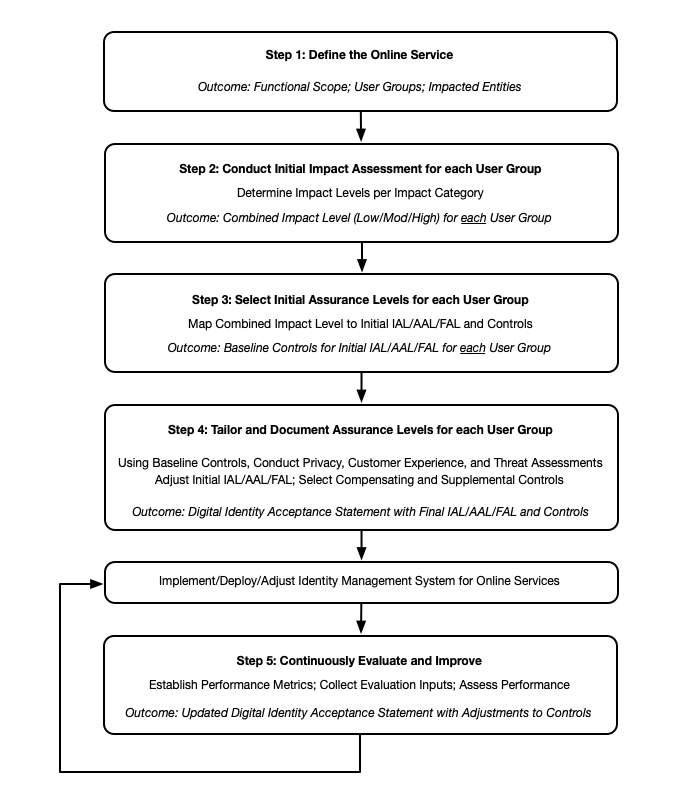

Pour opérationnaliser cette vision, NIST définit un processus DIRM structuré en cinq étapes assurant un contrôle continu et basé sur le risque de l’identité numérique:

- Définir le Service En Ligne Documenter la portée du service, les groupes d’utilisateurs et les actifs pour établir le contexte d’analyse des risques.

- Évaluer les Risques au Niveau Service Identifier les risques découlant du service en ligne lui-même, la sensibilité des données, paysage des menaces et impacts potentiels.

- Évaluer les Risques du Système d’Identité Évaluer les risques introduits par la solution d’identité: vecteurs de fraude, préoccupations de confidentialité et facteurs d’utilisabilité.

- Sélectionner et Personnaliser les Contrôles Choisir les contrôles de base (IAL/AAL/FAL) et les personnaliser via des mesures compensatoires ou supplémentaires basées sur vos évaluations de risques.

- Surveiller et Réévaluer en Continu Exécuter l’évaluation continue, mettre à jour les évaluations de risques et ajuster les contrôles au fur et à mesure que les menaces et exigences de service évoluent.

La plateforme intégrée d’Okta supporte directement ce framework NIST à travers deux solutions complémentaires qui - en plus de fonctionnalités bien connues comme SSO et MFA Adaptatif - adressent le processus DIRM:

- Okta Identity Security Posture Management fournit une surveillance continue via:

- Visibilité d’identité à 360 degrés à travers les environnements cloud, on-premises et hybrides

- Algorithmes de scoring de risque considérant plus de 200 facteurs de risque d’identité

- Workflows de remédiation automatisée pour réponse immédiate aux menaces

- Automatisation de conformité maintenant l’alignement de posture avec multiples frameworks

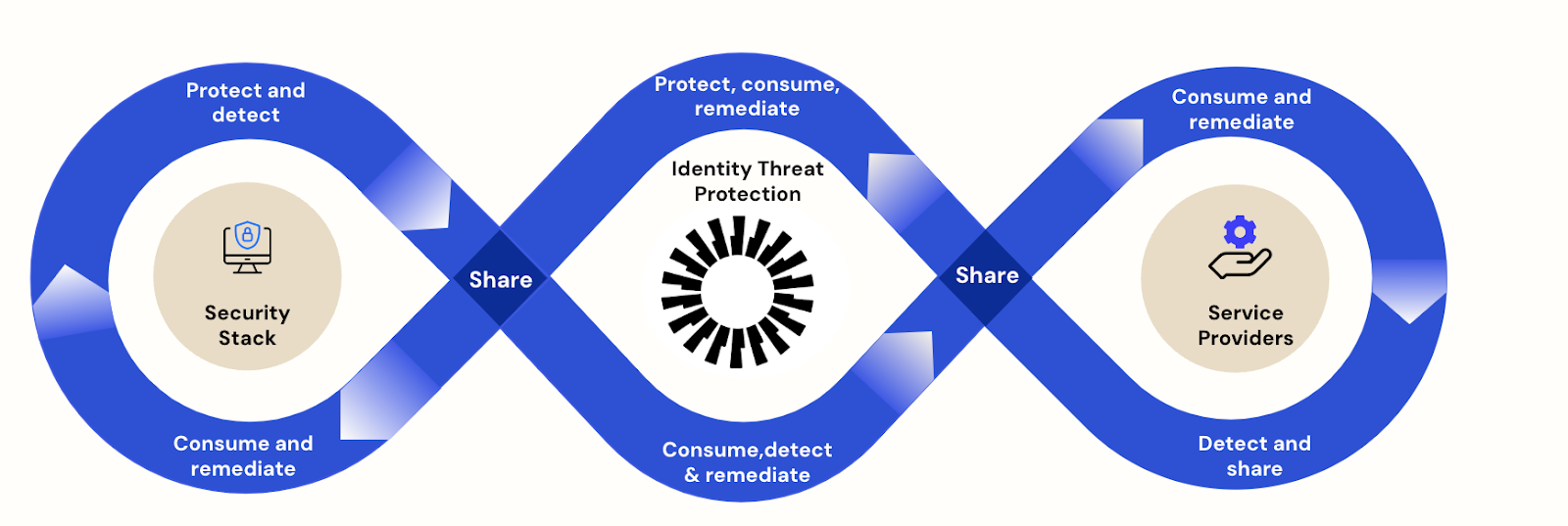

- Okta Identity Threat Protection livre intelligence de détection et réponse via:

- Modèles de machine learning entraînés sur la threat intelligence globale

- Baselines comportementales pour chaque combinaison utilisateur-dispositif

- Blocage de menaces en temps réel pour IPs et patterns malveillants connus

- Workflows d’investigation supportant les équipes de sécurité

L’intégration d’ISPM et ITP crée un système de sécurité en boucle fermée identifiant les risques, implémentant des contrôles compensatoires et vérifiant l’efficacité de l’atténuation en temps réel — précisément le résultat que NIST SP 800-63-4 envisage pour la moderne Gestion des Risques d’Identité Numérique (DIRM).

La fin de l’expiration des mots de passe #

NIST SP 800-63-4 met définitivement fin à l’ère des mots de passe expirant tous les 90 jours11, basé sur une décennie de recherche comportementale montrant que de telles pratiques affectent négativement la sécurité.

Les études citées par NIST démontrent que l’expiration forcée des mots de passe mène systématiquement à:

- Patterns incrémentaux prévisibles (motdepasse123, motdepasse124, etc.)

- Réutilisation cross-système pour réduire la charge cognitive

- Affaiblissement volontaire des mots de passe pour faciliter la mémorisation

- Comportements Shadow IT comme écrire les mots de passe dans des endroits non sécurisés, ou gestionnaires de mots de passe non approuvés

L’approche moderne favorise les mots de passe complexes mais stables, supportés par des systèmes de surveillance continue qui identifient les indicateurs de compromission sans nécessiter de rotation arbitraire16.

Ce changement de paradigme s’aligne parfaitement avec la stratégie d’Okta, où Okta Identity Security Posture Management fournit continuellement une visibilité sur les risques liés aux identifiants à travers:

- Corrélation avec bases de données de violations pour détection de mots de passe compromis

- Analyse de faiblesse basée sur l’entropie et reconnaissance de patterns

- Analytique d’usage pour identifier les comptes dormants ou anomalies de connexion

- Reporting de conformité automatisé pour audit et gouvernance

Okta et Auth0 renforcent davantage cette approche à travers des fonctionnalités avancées de Détection de Mots de Passe Compromis, scannant automatiquement les identifiants contre des bases de données complètes de mots de passe compromis et bloquant les tentatives d’authentification utilisant des identifiants connus comme violés, éliminant le besoin de rotation arbitraire des mots de passe tout en maintenant une posture de sécurité robuste.

Authentification Résistante au Phishing #

Une des révolutions les plus significatives est l’introduction obligatoire d’options résistantes au phishing pour AAL212, une réponse directe aux attaques montrant l’inefficacité des contrôles traditionnels contre les campagnes de phishing sophistiquées.

Les authentificateurs résistants au phishing s’appuient sur une preuve cryptographique d’origine qui lie mathématiquement l’authentification au domaine spécifique de l’application. Cela implique:

- Liaison d’origine à travers l’attestation de canal TLS

- Protocoles challenge-response à clé publique

- Protection contre la rejouabilité via des nonces cryptographiques

- Attestation de dispositif pour vérifier l’intégrité de l’authentificateur

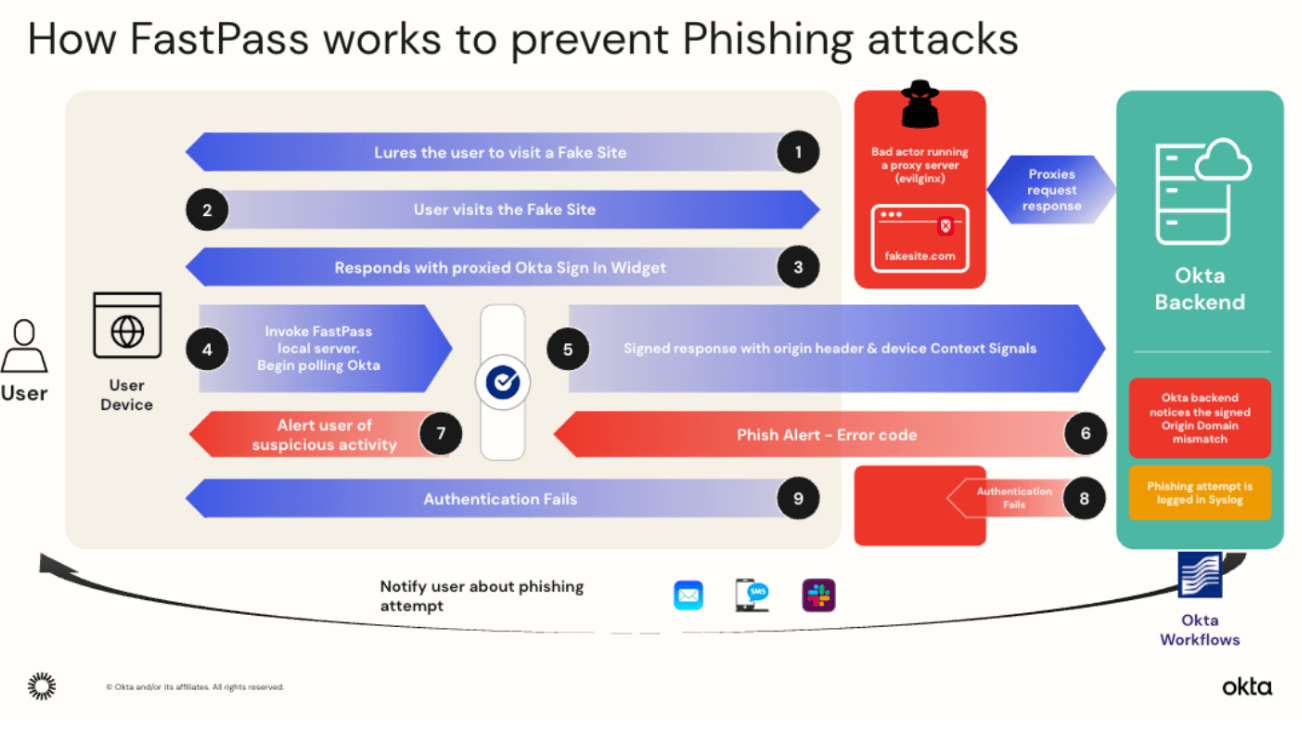

Okta FastPass est l’implémentation la plus avancée du marché de ce paradigme en entreprise. Construit sur les principes FIDO2/WebAuthn mais étendu à travers l’écosystème d’applications Okta, FastPass présente:

- Clés cryptographiques liées au dispositif générées et stockées dans des modules de sécurité hardware

- Vérification d’origine automatique prévenant les attaques man-in-the-middle

- Solutions de repli transparents pour applications legacy

- Gestion de politique centralisée pour déploiement scalable17

L’intégration native avec l’écosystème Okta signifie que FastPass fonctionne immédiatement avec des milliers d’applications SaaS sans modifications d’apps — un avantage compétitif par rapport aux implémentations FIDO2 traditionnelles nécessitant une intégration par-app.

Authentificateurs Synchronisables / Passkeys #

NIST SP 800-63-4 introduit explicitement le support pour “Authentificateurs Synchronisables”13, une catégorie innovante résolvant le problème de portabilité des identifiants cryptographiques à travers multiples dispositifs tout en maintenant des standards de sécurité élevés.

Les exigences spécifiques pour les authentificateurs synchronisables incluent18:

- Chiffrement de bout en bout pendant la synchronisation

- Attestation de dispositif pour chaque endpoint accédant aux clés

- Dérivation de clé sécurisée prévenant l’extraction de clés

- Journalisation d’audit pour tracer les événements de synchronisation

Les passkeys représentent l’implémentation la plus mature de ce concept, combinant la sécurité FIDO2/WebAuthn avec la synchronisation cloud gérée par les plateformes (iCloud Keychain, Google Password Manager, Microsoft Authenticator).

Okta offre le support d’entreprise le plus complet pour passkeys sur le marché IAM, présentant:

- Flux d’enregistrement cross-platform s’adaptant automatiquement aux capacités du dispositif

- Chaînes de fallback intelligentes guidant les utilisateurs vers l’authentificateur le plus sécurisé disponible

- Contrôles de politique d’entreprise gouvernant l’usage des passkeys dans des contextes business

- Analytique et suivi d’adoption pour mesurer le succès du déploiement19

Okta gère automatiquement les complexités d’expérience utilisateur, telles que la gestion de l’accès depuis des dispositifs non synchronisés et la migration graduelle des utilisateurs depuis des authentificateurs legacy.

Authentificateurs Connectés #

Les “Authentificateurs Connectés” représentent l’évolution naturelle des tokens hardware traditionnels, englobant les dispositifs se connectant via USB, NFC ou Bluetooth mais implémentant des protocoles cryptographiques modernes20.

NIST SP 800-63-4 reconnaît ces dispositifs comme l’étalon-or pour AAL3, spécialement dans des contextes à haut risque où la séparation physique de l’authentificateur est critique. Les bénéfices incluent:

- Stockage de clés basé hardware prévenant l’extraction de clés même après compromission du dispositif

- Résistance à la falsification certifiée sous FIPS 140-2 Level 2+

- Support multi-protocole pour compatibilité avec applications legacy et modernes

- Capacités de gestion d’entreprise pour provisioning en masse et gestion du cycle de vie

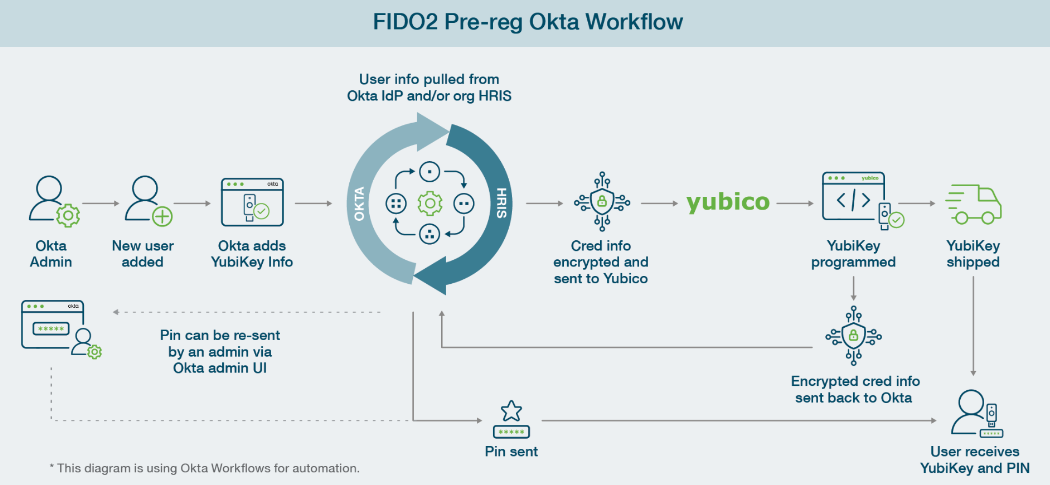

L’intégration d’authentificateurs connectés d’Okta est native et complète, couvrant tout l’écosystème disponible de clés de sécurité hardware, avec une excellence particulière dans le support YubiKey.

Exemple YubiKey #

Okta fournit le support le plus avancé du marché pour les dispositifs Yubico YubiKey, gérant le cycle de vie complet avec des fonctionnalités enterprise-grade:

- Pré-inscription et distribution

- Provisioning centralisé en masse de centaines/milliers de YubiKeys

- Expédition sécurisée directe à l’employé avec chaîne de custody vérifiable

- Activation automatique à la réception, aucune intervention IT

- Packaging personnalisé avec marquage corporatif

- Gestion du cycle de vie

- Suivi d’inventaire automatisé et surveillance d’usage

- Politiques de sauvegarde nécessitant multiples clés par utilisateur critique

- Workflows de remplacement automatisés pour dispositifs perdus/endommagés

- Reporting de conformité pour pistes d’audit

- Intégration technique

- Support complet FIDO2/WebAuthn à travers tous les modèles YubiKey

- Compatibilité PIV/carte à puce pour cas d’usage gouvernementaux

- Modes OTP legacy pour applications plus anciennes

- Authentification NFC mobile

- Expérience utilisateur

- Assistant de configuration guidé et dépannage automatisé

- Support multi-navigateur certifié

- Capacité d’authentification hors ligne

L’approche d’Okta transforme un processus traditionnellement complexe et labor-intensif en une expérience automatisée et scalable, réduisant significativement les coûts de déploiement et améliorant l’adoption utilisateur.

Délégation Biométrique: pragmatisme dans la Confiance de Plateforme #

Plutôt que de mandater des standards biométriques détaillés, NIST SP 800-63B se concentre sur les exigences de précision, confidentialité et détection de vivacité, permettant aux organisations de tirer parti d’implémentations au niveau plateforme éprouvées21:

- Apple Secure Enclave pour traitement Touch ID/Face ID22

- Windows Hello avec anti-spoofing supporté par TPM23

- Android StrongBox pour stockage isolé de templates biométriques24

- Samsung Knox pour vérification biométrique supportée hardware25

Cette approche pragmatique permet aux entreprises de bénéficier des milliards investis par les vendeurs de plateformes dans la sécurité biométrique, plutôt que de réinventer des systèmes complexes en interne.

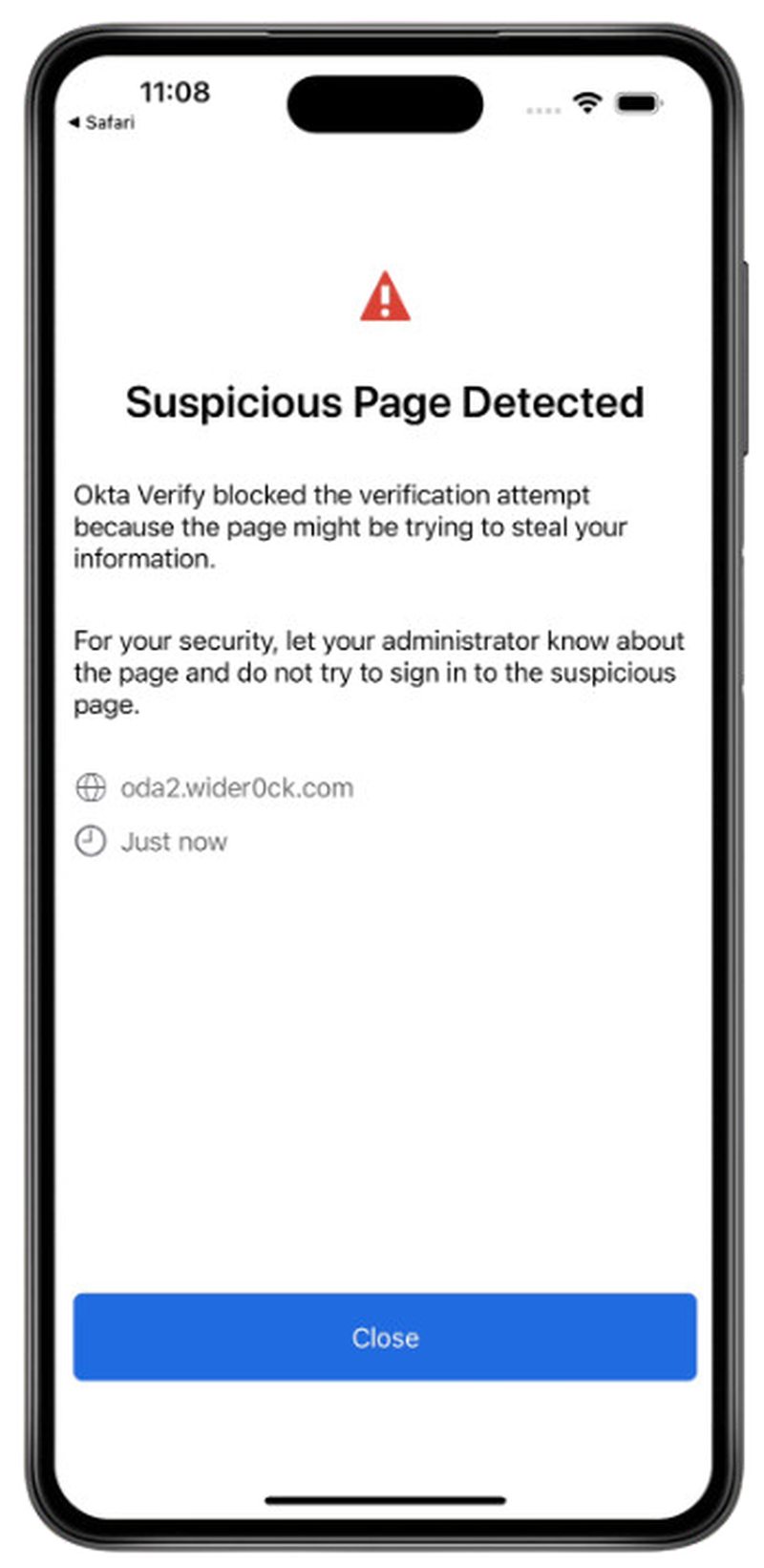

Okta Verify tire parti de cette évolution, fournissant une intégration seamless avec tous les authentificateurs de plateforme majeurs, assurant une expérience utilisateur optimale sans compromettre la sécurité. Les fonctionnalités incluent:

- Détection automatique de plateforme pour sélection d’authentificateur optimal

- Amélioration progressive utilisant les capacités biométriques disponibles

- Mécanismes de fallback pour dispositifs sans support biométrique

- Contrôles de politique gouvernant l’usage biométrique par niveau de sécurité

Dépréciation SMS OTP #

La décision de restreindre davantage l’usage de SMS et voice OTP14 répond à des preuves concrètes de compromission. Les attaques de SIM swapping ont explosé globalement, avec le Royaume-Uni expérimentant une stupéfiante augmentation de 1.055% des SIM swaps non autorisés en 2024, passant de seulement 289 cas en 2023 à presque 3.000 cas26. Pendant ce temps, les exploits basés SS7 continuent à permettre l’interception SMS en temps réel27.

NIST SP 800-63-4 spécifie que SMS OTP ne peut être utilisé que si:

- L’organisation implémente une surveillance anti-fraude en temps réel

- Un processus documenté d’évaluation des risques est en place pour chaque déploiement

- Des contrôles compensatoires atténuent les vulnérabilités connues

Ces exigences rendent le déploiement SMS OTP si complexe qu’il est pratiquement déconseillé pour la plupart des organisations.

Défis d’Implémentation #

Adopter NIST SP 800-63-4 implique des complexités nécessitant planification stratégique et exécution disciplinée. Les trois domaines de défi principaux incluent:

- Modernisation d’Applications Legacy - La plupart des applications d’entreprise manquent de support natif pour les protocoles d’authentification modernes. La stratégie de migration devrait considérer:

- Implémenter des proxy d’identité pour wrapper les flux d’authentification legacy - des solutions comme Okta Access Gateway fournissent une intégration seamless avec les applications legacy sans nécessiter de modifications de code

- Amélioration progressive introduisant graduellement la résistance au phishing

- Campagnes d’éducation utilisateur pour transitions smoothes vers de nouvelles méthodes

- Frameworks d’évaluation des risques pour prioriser la migration d’applications

- Gestion du Changement Organisationnel - Transitionner vers l’authentification passwordless et résistante au phishing nécessite une transformation culturelle au-delà de l’adoption technologique:

- Parrainage exécutif pour conduire l’adoption à l’échelle organisationnelle

- Programmes de formation pour le personnel IT sur nouveaux protocoles et dépannage

- Support utilisateur scalable pour gérer le volume accru de help desk pendant la migration

- Définir des métriques de succès pour mesurer l’adoption et améliorations de sécurité

- Orchestration de Conformité - Les organisations multi-juridictionnelles doivent orchestrer les exigences de conformité à travers les frameworks:

- Mapper les contrôles NIST SP 800-63-4 aux exigences régionales (NIS2, DORA, etc.)

- Automatiser la collecte d’évidence pour préparation d’audit

- Harmonisation des politiques pour éviter les exigences conflictuelles

- Processus d’évaluation des vendeurs assurant la conformité des solutions

Le rôle des Plateformes Intégrées #

L’implémentation fragmentée des exigences NIST SP 800-63-4 à travers multiples vendeurs introduit une complexité opérationnelle et des lacunes de sécurité compromettant potentiellement toute la stratégie de sécurité.

La recherche Gartner montre que les organisations avec plus de cinq vendeurs d’identité dépensent 40% de leur budget de sécurité sur intégration et maintenance, laissant des ressources insuffisantes pour innovation et réponse aux menaces28.

La réponse stratégique est une approche de plateforme unifiée gérant tout le cycle de vie d’identité numérique à travers:

- Une gestion centralisée (depuis une interface unique) réduisant l’overhead opérationnel

- Intégration de protocole native éliminant le développement custom

- Analytique et reporting unifiés pour visibilité complète de posture de sécurité

- Modèles de déploiement scalables supportant la croissance organisationnelle

L’écosystème Okta livre cette intégration via:

- Okta Workforce Identity

- Auth0

- Okta FastPass

- Support natif pour passkeys

- Okta Identity Security Posture Management (ISPM)

- Okta Identity Threat Protection (ITP)

Ces solutions incarnent le Secure Identity Commitment d’Okta — livrant des produits et services leaders du marché, championnant les meilleures pratiques client, et favorisant une communauté d’identité ouverte qui fait continuellement avancer les standards de sécurité.

Impact Business #

Implémenter NIST SP 800-63-4 à travers des plateformes intégrées livre un ROI mesurable à travers multiples vecteurs:

- ROI de Sécurité

- Prévention de violations: Le 2024 Verizon Data Breach Investigations Report montre que 68% des violations impliquent l’élément humain, avec les attaques basées identifiants étant le vecteur le plus commun29

- Réduction de réponse aux incidents: La détection de menaces automatisée réduit significativement les temps d’investigation et réponse selon des études industrielles30

- Automatisation de conformité: Les organisations rapportent des réductions substantielles dans le temps de préparation d’audit avec collecte d’évidence automatisée31

- ROI Opérationnel

- Réduction de help desk: La recherche Gartner indique que 20-50% des appels help desk sont liés aux mots de passe, avec chaque reset coûtant aux organisations 70$ en moyenne32

- Automatisation de provisioning: La recherche Forrester montre que les plateformes d’identité d’entreprise peuvent faire économiser aux organisations des coûts opérationnels significatifs à travers l’automatisation33

- Consolidation de vendeurs: Multiples vendeurs d’identité créent overhead opérationnel et complexité d’intégration34

- ROI d’Expérience Utilisateur

- Amélioration de productivité: Les études montrent que les employés dépensent approximativement 11 heures annuellement gérant mots de passe et authentification35

- Optimisation d’expérience mobile: Les authentificateurs de plateforme natifs réduisent la friction d’authentification

- Accélération d’adoption: Les études client Okta démontrent une satisfaction utilisateur améliorée avec les méthodes d’authentification modernes36

Se préparer pour l’avenir #

NIST SP 800-63-4 pose les fondations pour les évolutions de sécurité futures, avec des tendances émergentes façonnant la prochaine génération:

- Cryptographie Résistante au Quantique

Alors que NIST SP 800-63-4 met l’accent sur l’agilité cryptographique, les organisations devraient noter que NIST prépare activement les transitions vers la cryptographie post-quantique à travers des initiatives séparées, avec implémentation attendue d’ici 203037.

Okta Ventures a identifié la cryptographie post-quantique comme un des cinq domaines de focus clés pour 2025, cherchant activement des entreprises innovantes avec des approches uniques pour rendre l’infrastructure d’identité à l’épreuve du futur contre les menaces quantiques. Les percées récentes de la recherche en informatique quantique leader ont accéléré les échéanciers, rendant la préparation post-quantique plus urgente que précédemment anticipé38. - Modèles d’Identité Décentralisée

Les justificatifs vérifiables et l’identité basée blockchain représentent le mouvement vers l’identité contrôlée utilisateur, avec NIST développant une guidance spécifique pour ces paradigmes39. Okta et Auth0 participent activement à la Decentralized Identity Foundation, contribuant au développement de standards pour les solutions d’identité auto-souveraine. - Évolution de Sécurité de Protocole: IPSIE

L’initiative Interoperability Profiling for Secure Identity in the Enterprise (IPSIE) représente la maturation d’OAuth 2.0 et OpenID Connect pour usage d’entreprise. Alors que les organisations implémentent les exigences d’authentification de NIST SP 800-63-4, IPSIE fournit une guidance critique pour l’implémentation sécurisée de protocoles de fédération, éliminant les vulnérabilités communes tout en assurant l’interopérabilité cross-vendeur.

Authentification Adaptative Alimentée par IA #

NIST SP 800-63-4 reconnaît formellement le rôle de l’intelligence artificielle et du machine learning dans les systèmes d’identité modernes40, particulièrement dans la Section 3.8 qui adresse les opportunités et risques de l’intégration AI/ML. Les guidelines mettent l’accent sur le fait que les systèmes IA devraient améliorer plutôt que remplacer les contrôles de sécurité traditionnels, tout en assurant transparence et accountability dans les processus de prise de décision automatisés.

Le framework NIST appelle spécifiquement les organisations à:

- Implémenter des modèles IA explicables qui peuvent fournir une justification claire pour les décisions d’authentification

- Établir des mécanismes de supervision humaine pour les décisions automatisées à haut risque

- Valider continuellement la performance des modèles IA contre les patterns de menaces évolutifs

- Assurer l’équité et éviter les biais dans les évaluations de risque guidées par IA

Cette guidance s’aligne parfaitement avec Okta ITP - Identity Threat Protection with Okta AI, qui exemplifie l’implémentation IA enterprise-grade pour la sécurité d’identité. ITP tire parti de modèles de machine learning entraînés sur le réseau de threat intelligence global d’Okta, analysant plus de 2,5 milliards d’événements d’authentification quotidiennement pour fournir:

- Établissement de baselines comportementales pour chaque combinaison utilisateur-dispositif

- Scoring de risque en temps réel basé sur anomalies contextuelles et indicateurs de menace

- Réponse automatisée aux menaces avec politiques configurables pour différents niveaux de risque

- Décisions de sécurité explicables à travers des répartitions détaillées de facteurs de risque pour les équipes de sécurité

L’intégration des principes de gouvernance IA de NIST avec l’implémentation pratique d’Okta démontre comment les organisations peuvent tirer parti de l’IA pour améliorer la sécurité tout en maintenant les exigences de transparence et accountability décrites dans les guidelines fédérales.

Conclusions #

NIST SP 800-63-4 représente la maturation définitive du paradigme zero-trust pour la gestion d’identité, consolidant des décennies d’évolution technologique et de threat intelligence. L’abandon de pratiques legacy comme l’expiration forcée des mots de passe, combiné à l’accent sur l’authentification résistante au phishing et l’évaluation continue des risques, établit le nouveau standard global pour la sécurité numérique.

Les organisations adoptant ces principes proactivement non seulement atténuent notablement le risque cyber mais se positionnent stratégiquement pour capitaliser sur les opportunités de transformation numérique en permettant des expériences utilisateur sécurisées et sans friction qui supportent l’agilité business.

L’idée clé pour le leadership exécutif est qu’implémenter NIST SP 800-63-4 n’est plus un nice-to-have mais un impératif de business. Les organisations retardant cette transition risquent:

- Lacunes de conformité réglementaire avec les frameworks émergents

- Désavantages compétitifs dans l’expérience utilisateur

- Probabilité accrue de violations de sécurité avec coûts financiers et réputationnels associés

Pour les organisations prêtes à commencer leur parcours d’implémentation NIST SP 800-63-4, Okta fournit des ressources complètes et des solutions éprouvées pour transformer les exigences de conformité en avantages compétitifs.

Le prochain article de cette série plongera dans SP 800-63A (Vérification d’Identité) et SP 800-63C (Fédération), explorant comment NIST SP 800-63-4 redéfinit la vérification d’identité et la gestion de fédération dans des environnements multi-cloud et multi-vendeur, se concentrant particulièrement sur les exigences de vérification d’identité à distance et la gestion d’assertions cross-domaine.

Avez-vous des questions sur l’implémentation de NIST SP 800-63-4 dans votre organisation ? J’aimerais connaître vos réflexions et discuter de comment ces innovations peuvent transformer votre stratégie de sécurité d’identité. N’hésitez pas à réagir dans les commentaires ou me contacter directement.

-

NIST Special Publication 800-63 Digital Identity Guidelines ↩︎

-

NIST SP 800-63-4, Section 1.2: Structure of Special Publication 800-63-4 ↩︎

-

NIST Special Publication 800-63-4, Digital Identity Guidelines ↩︎

-

NIST SP 800-63A-4, Enrollment and Identity Proofing Requirements ↩︎

-

NIST SP 800-63B-4, Authentication and Authenticator Management ↩︎ ↩︎

-

“Digital Identity Standards.” ENISA, July 3 2023 ↩︎

-

NIST SP 800-63B-4, Section 4: Authenticator Assurance Levels ↩︎

-

NIST SP 800-63-4, Section 5.5: Continuous Evaluation of Risk ↩︎

-

NIST SP 800-63B-4, Section 5.1.1.2: Memorized Secret Verifiers ↩︎ ↩︎ ↩︎

-

NIST SP 800-63B-4, Section 4.2.2: Authenticator Assurance Level 2 ↩︎ ↩︎

-

NIST SP 800-63B-4, Section 5.1.7.2: Multi-Factor Cryptographic Software Verifiers ↩︎ ↩︎

-

NIST SP 800-63B-4, Section 5.1.3.2: Out-of-Band Authenticator Verifiers ↩︎ ↩︎

-

NIST SP 800-63B-4, Section 5.1.1.1: Memorized Secret Authenticators ↩︎

-

NIST SP 800-63B-4, Section 5.2.5: Single-Factor Cryptographic Software Authenticators ↩︎

-

NIST SP 800-63B-4, Section 5.1.7.1: Multi-Factor Cryptographic Software Authenticators ↩︎

-

NIST SP 800-63B-4, Section 6: Authenticator Lifecycle Management ↩︎

-

NIST SP 800-63B-4, Section 5.2.6: Single-Factor Cryptographic Hardware Authenticators ↩︎

-

NIST SP 800-63B-4, Section 5.2.3: Biometric Authenticators ↩︎

-

Microsoft. “Windows Hello security guidance.” Windows Hardware Dev Center ↩︎

-

Google. “Android StrongBox Keymaster.” Android Developers ↩︎

-

Cifas Newsroom, May 7, 2025 “1055% surge in unauthorised SIM swaps as mobile and telecoms sector hit hard by rising fraud.” ↩︎

-

“2024 Data Breach Investigations Report” Verizon, 2024. ↩︎

-

SANS Institute. “Incident Response Survey Results.” SANS, 2024 ↩︎

-

ISACA. “Digital Identity and Trust in the Digital Age.” ISACA, 2024. ↩︎

-

Gartner. “Market Guide for Identity Governance and Administration.” Gartner, 2024. ↩︎

-

Forrester. “The State of Enterprise Identity.” Forrester Research, 2024. ↩︎

-

IDC. “Identity Management Platform Market Analysis.” IDC, 2024. ↩︎

-

Ponemon Institute. “Cost of Identity Management Study.” Ponemon Institute, 2024. ↩︎

-

Okta. “The State of Secure Identity Report.” Okta, 2024. ↩︎

-

NIST IR 8547 (Initial Public Draft), Transition to Post-Quantum Cryptography Standards ↩︎

-

Okta Ventures. “Request for Builders: Five key focus areas in Identity and security.” Okta Blog, April 2025. ↩︎

-

NIST SP 800-63-4, Section 3.8: Artificial Intelligence and Machine Learning in Identity Systems ↩︎