Il rilascio di luglio 2025 della quarta revisione delle NIST Digital Identity Guidelines segna un punto di svolta nell’evoluzione degli standard di sicurezza digitale. NIST SP 800-63-41 non è solo un aggiornamento tecnico, ma una risposta strategica alle minacce emergenti che hanno caratterizzato il panorama cybersecurity negli ultimi anni, con particolare focus sui sofisticati attacchi di phishing e social engineering che hanno compromesso anche organizzazioni enterprise con controlli di sicurezza avanzati.

La tempistica di questa revisione non è casuale: negli ultimi tre anni abbiamo assistito a un’escalation di attacchi che hanno sfruttato le debolezze nelle implementazioni tradizionali di multi-factor authentication, dimostrando che SMS OTP e token hardware non crittografici possono essere aggirati con tecniche man-in-the-middle sempre più sofisticate.

La struttura modulare #

La quarta revisione mantiene l’approccio modulare introdotto nella versione 3, articolandosi in quattro volumi distinti che affrontano aspetti complementari della gestione dell’identità digitale2:

- SP 800-633: Il volume base che definisce il Digital Identity Model, i principi di gestione del rischio e la terminologia fondamentale

- SP 800-63A4: Identity Proofing and Enrollment, che copre i processi di verifica dell’identità e registrazione degli utenti

- SP 800-63B5: Authentication and Authenticator Management, dedicato ai meccanismi di autenticazione e gestione del ciclo di vita degli authenticator

- SP 800-63C6: Federation and Assertions, che definisce i protocolli per federazione e gestione delle asserzioni

Questo articolo si concentra specificamente sul volume base e SP 800-63B5, che copre Autenticazione e gestione degli Autenticatori, elementi centrali per qualsiasi strategia IAM enterprise moderna.

L’importanza di questi standard si estende oltre i confini statunitensi. In Europa, NIST SP 800-63 serve come riferimento tecnico fondamentale che ispira direttive come NIS2 e DORA, fornendo un framework pragmatico per implementare controlli di sicurezza efficaci. Le organizzazioni multinazionali utilizzano spesso NIST SP 800-63 come baseline comune per standardizzare i controlli di sicurezza attraverso diverse giurisdizioni, semplificando significativamente governance e compliance multi-regionale.

La convergenza tra standard americani ed europei sta accelerando, con ENISA che fa riferimento esplicito a NIST per aspetti tecnici specifici, creando un ecosistema globale di best practice condivise7.

Perché rappresenta il futuro dell’Autenticazione #

SP 800-63B definisce i requisiti tecnici per l’autenticazione degli utenti e la gestione del ciclo di vita degli autenticatori, introducendo un approccio basato sul rischio che bilancia sicurezza e usabilità attraverso tre Authenticator Assurance Level (AAL)8:

- AAL1: Authentication single-factor basata su “qualcosa che conosci” (password, PIN)

- AAL2: Multi-factor authentication che richiede almeno due fattori di autenticazione distinti

- AAL3: Multi-factor authentication con phishing resistance obbligatoria

La vera innovazione risiede nell’approccio risk-adaptive che permette alle organizzazioni di regolare dinamicamente i controlli di autenticazione basandosi sul contesto della sessione, dell’utente e della sensibilità delle risorse9. Questo significa che lo stesso utente può sperimentare requisiti di autenticazione diversi a seconda di un punteggio di rischio calcolato in tempo reale.

L’integrazione di behavioral analytics e threat intelligence nel processo decisionale segna un avanzamento significativo rispetto ai controlli statici tradizionali che si applicavano uniformemente indipendentemente dal contesto operativo.

AAL Level e requisiti degli authenticator #

| AAL Level | Fattori di Autenticazione | Tipi di Authenticator | Phishing Resistance |

|---|---|---|---|

| AAL1 | Single factor (“qualcosa che conosci”) | Memorized secret (password, PIN) | Non richiesta |

| AAL2 | Due fattori distinti - almeno uno “qualcosa che hai” | Memorized secret + uno di: • Hardware/software OTP • Dispositivo out-of-band • Cryptographic software authenticator (es. passkeys) |

Opzionale (raccomandato) |

| AAL3 | Due fattori con uno “cryptographic hardware” | • Cryptographic hardware authenticator (es. chiavi di sicurezza FIDO2, smart card PIV) • Può includere “qualcosa che conosci” per multifactor |

Obbligatoria |

Evoluzione dalla v3 alla v4 #

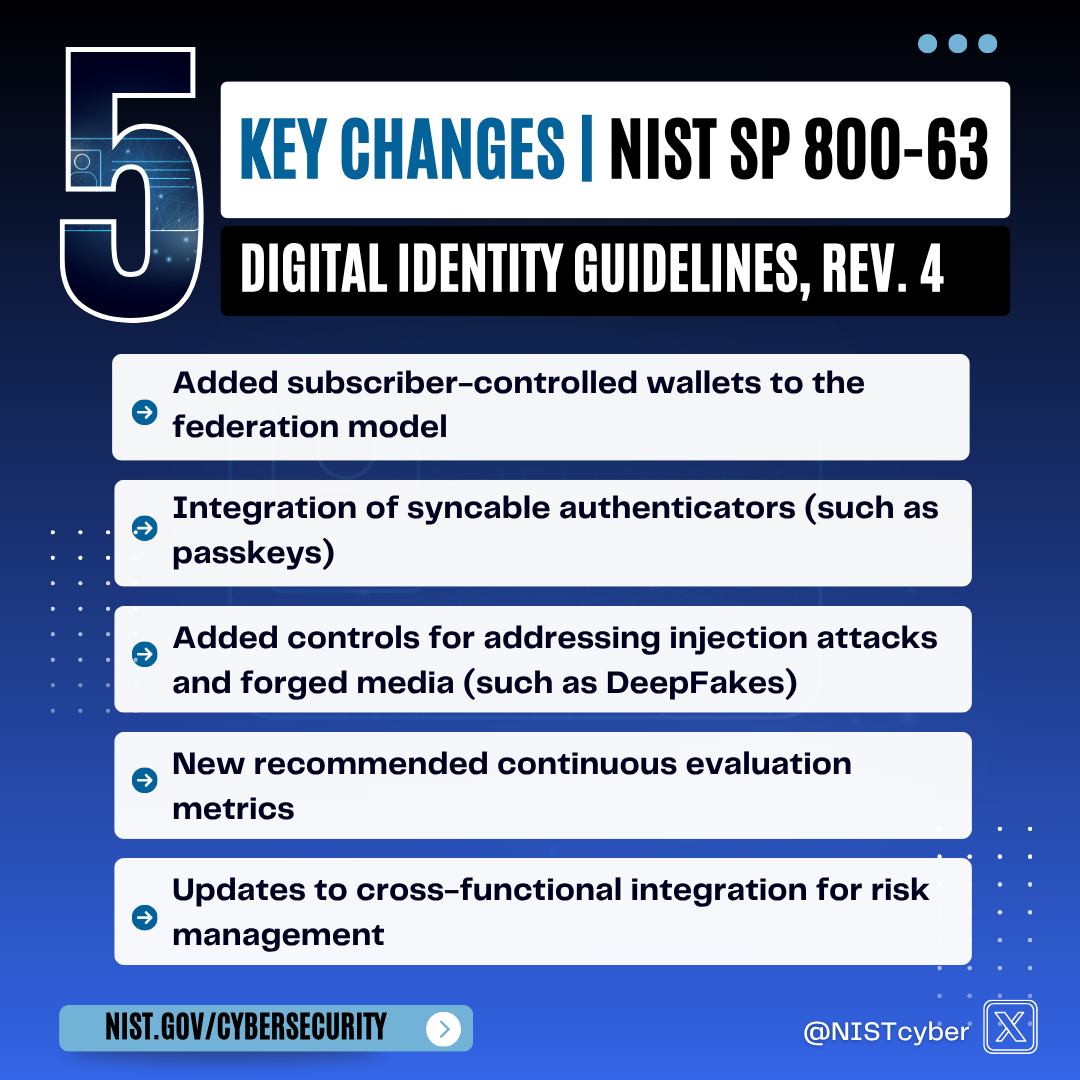

La transizione dalla versione 3 alla 4 introduce cambiamenti paradigmatici che riflettono l’evoluzione del panorama delle minacce e del progresso tecnologico. Un’analisi comparativa evidenzia le aree di trasformazione più importanti:

| Cambiamento Chiave | NIST SP 800-63-3 | NIST SP 800-63-4 | Motivazione Tecnica |

|---|---|---|---|

| Risk Management Process | Valutazione del rischio statica al momento dell’iscrizione | Valutazione continua e coinvolgimento cross-funzionale10 | Necessità di risposta dinamica alle minacce e approccio basato su team |

| Identity Proofing Controls | Livelli IAL base con flessibilità limitata | Controlli ristrutturati con requisiti anti-frode ampliati11 | Affrontare attacchi di identità sintetica e minacce di injection |

| Phishing-Resistant Authentication | Raccomandato solo per AAL3 | Opzioni richieste per AAL2, obbligatoria per AAL312 | Crescente sofisticazione negli attacchi di phishing e compliance OMB M-22-09 |

| Syncable Authenticators | Non considerati | Supporto esplicito per passkeys e sync cross-device13 | Abilitare esperienze utente passwordless moderne |

| Scadenza Password | Raccomandava scadenza periodica (90 giorni) | Sconsiglia fortemente la scadenza forzata11 | La ricerca mostra comportamenti insicuri con rotazioni frequenti |

| SMS/Voice OTP | Limitato per AAL2+ con eccezioni | Ulteriormente deprecato con limitazioni severe14 | Crescenti vulnerabilità a SIM swapping e intercettazione |

| Subscriber-Controlled Wallets | Solo modello federato tradizionale | Nuovo modello di federazione con wallet digitali controllati dall’utente6 | Supporto per credenziali verificabili emergenti e identità decentralizzata |

Innovazioni chiave #

Oltre al framework comparativo, NIST SP 800-63-4 introduce innovazioni fondamentali che ridefiniscono l’autenticazione enterprise. Ecco come questi cambiamenti si traducono in implementazioni del mondo reale.

Digital Identity Risk Management (DIRM) #

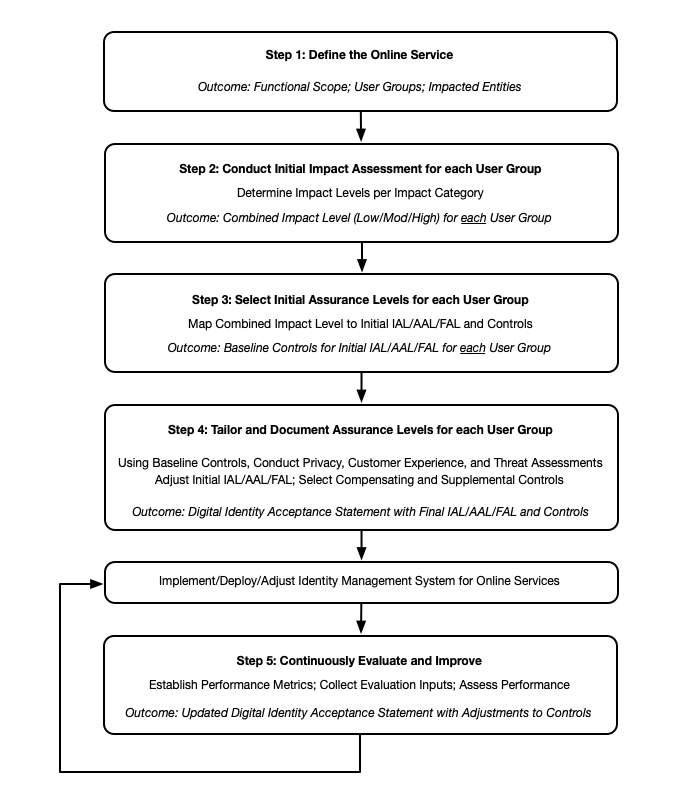

NIST SP 800-63-4 introduce il concetto di “continuous evaluation”10 nella gestione del rischio identità, trasformando la postura di sicurezza da reattiva a predittiva attraverso intelligence continua.

Il framework stabilisce requisiti specifici per la continuous evaluation15:

- Risk scoring in tempo reale basato su behavioral analytics

- Integrazione di threat intelligence che ricerca indicatori di compromissione

- Controlli di autenticazione adattivi che regolano dinamicamente i requisiti

- Audit trail completi per forensics e compliance

Per operazionalizzare questa visione, NIST definisce un processo DIRM strutturato in cinque fasi che assicura controllo continuo e basato sul rischio dell’identità digitale:

- Definire il Servizio Online Documentare scope del servizio, gruppi di utenti e asset per stabilire il contesto per l’analisi del rischio.

- Valutare i Rischi a Livello di Servizio Identificare i rischi derivanti dal servizio online stesso, la sensibilità dei dati, panorama delle minacce e impatti potenziali.

- Valutare i Rischi del Sistema di Identità Valutare i rischi introdotti dalla soluzione di identità: vettori di frode, preoccupazioni per la privacy e fattori di usabilità.

- Selezionare e Personalizzare i Controlli Scegliere controlli baseline (IAL/AAL/FAL) e personalizzarli tramite misure compensative o supplementari basate sulle valutazioni del rischio.

- Monitorare e Rivalutare Continuamente Eseguire continuous evaluation, aggiornare le valutazioni del rischio e regolare i controlli man mano che le minacce e i requisiti del servizio evolvono.

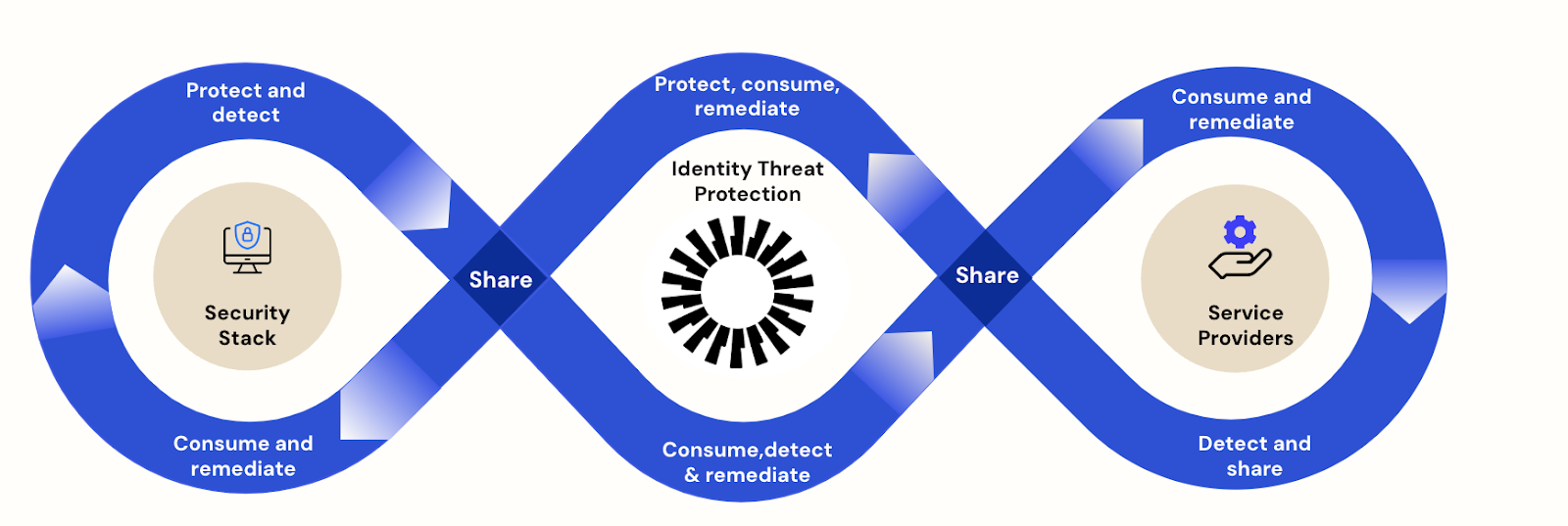

La piattaforma integrata di Okta supporta direttamente questo framework NIST attraverso due soluzioni complementari che - oltre a funzionalità ben note come SSO e Adaptive MFA - affrontano il processo DIRM:

- Okta Identity Security Posture Management fornisce monitoraggio continuo tramite:

- Visibilità identità a 360 gradi attraverso ambienti cloud, on-premises e ibridi

- Algoritmi di risk scoring che considerano oltre 200 fattori di rischio identità

- Workflow di remediation automatizzata per risposta immediata alle minacce

- Automazione della compliance che mantiene l’allineamento della postura con framework multipli

- Okta Identity Threat Protection fornisce intelligence di detection e response tramite:

- Modelli di machine learning addestrati su threat intelligence globale

- Baseline comportamentali per ogni combinazione utente-dispositivo

- Blocco delle minacce in tempo reale per IP e pattern malevoli noti

- Workflow di investigazione che supportano i team di sicurezza

L’integrazione di ISPM e ITP crea un sistema di sicurezza a ciclo chiuso che identifica rischi, implementa controlli compensativi e verifica l’efficacia delle mitigazioni in tempo reale — precisamente il risultato che NIST SP 800-63-4 prevede per il moderno Digital Identity Risk Management (DIRM).

La fine della scadenza password #

NIST SP 800-63-4 pone definitivamente fine all’era delle password che scadono ogni 90 giorni11, basandosi su un decennio di ricerca comportamentale che mostra come tali pratiche influenzino negativamente la sicurezza.

Gli studi citati da NIST dimostrano che la scadenza forzata delle password porta sistematicamente a:

- Pattern incrementali prevedibili (password123, password124, ecc.)

- Riutilizzo cross-system per ridurre il carico cognitivo

- Indebolimento volontario delle password per facilitare la memorizzazione

- Comportamenti Shadow IT come scrivere le password in luoghi non sicuri, o Password Manager non approvati

L’approccio moderno favorisce password complesse ma stabili, supportate da sistemi di monitoraggio continuo che identificano indicatori di compromissione senza richiedere rotazioni arbitrarie16.

Questo cambiamento di paradigma si allinea perfettamente con la strategia di Okta, dove Okta Identity Security Posture Management fornisce continuamente visibilità sui rischi legati alle credenziali attraverso:

- Correlazione con database di violazioni per detection di password compromesse

- Analisi delle debolezze basata su entropia e riconoscimento di pattern

- Analytics dell’utilizzo per identificare account dormienti o anomalie di login

- Reporting di compliance automatizzato per audit e governance

Okta e Auth0 rafforzano ulteriormente questo approccio attraverso funzionalità avanzate di Breached Password Detection, scansionando automaticamente le credenziali contro database completi di password compromesse, eliminando la necessità di rotazioni arbitrarie delle password mantenendo una robusta postura di sicurezza.

Phishing-Resistant Authentication #

Una delle rivoluzioni più significative è l’introduzione obbligatoria di opzioni phishing-resistant per AAL212, una risposta diretta agli attacchi che mostrano l’inefficacia dei controlli tradizionali contro campagne di phishing sofisticate.

Gli authenticator phishing-resistant si basano su prova crittografica dell’origine che lega matematicamente l’autenticazione al dominio specifico dell’applicazione. Questo comporta:

- Origin binding attraverso attestazione del canale TLS

- Protocolli challenge-response a chiave pubblica

- Protezione replay tramite nonce crittografici

- Device attestation per verificare l’integrità dell’authenticator

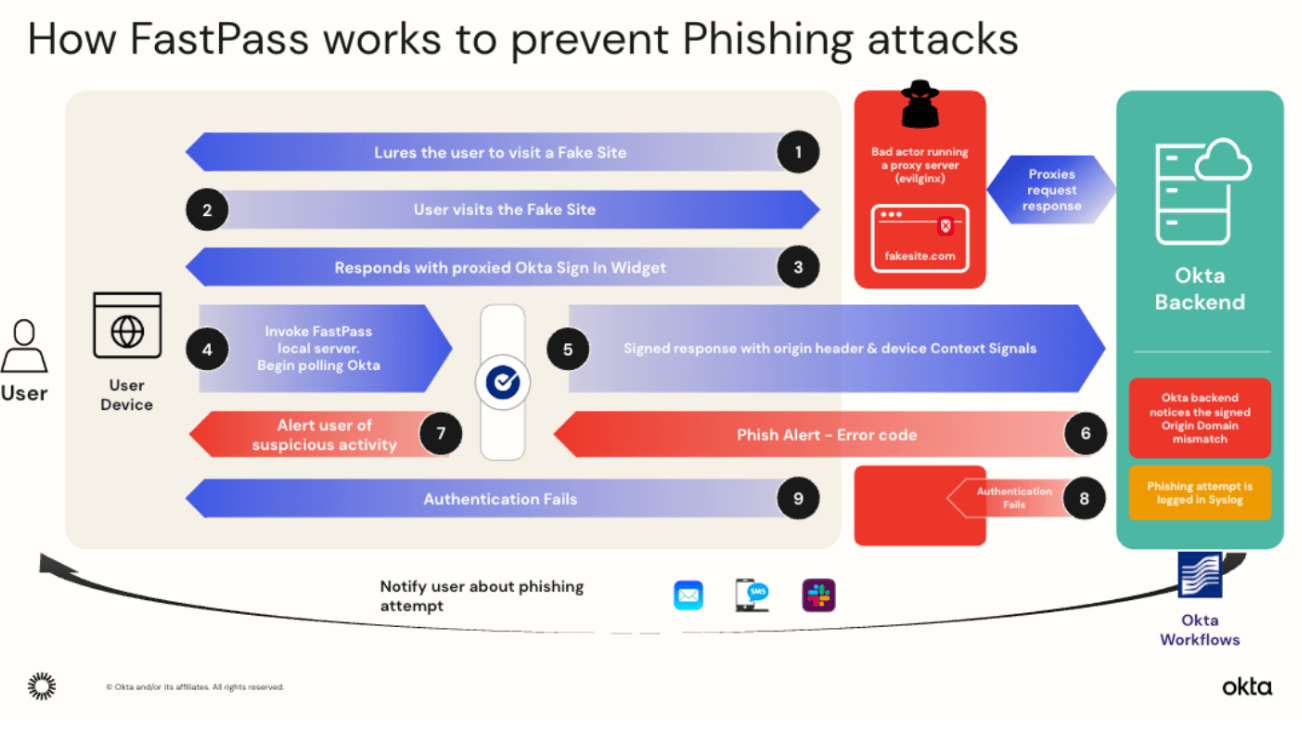

Okta FastPass è l’implementazione più avanzata sul mercato di questo paradigma nell’enterprise. Costruito sui principi FIDO2/WebAuthn ma esteso attraverso l’ecosistema applicativo Okta, FastPass presenta:

- Chiavi crittografiche device-bound generate e archiviate in hardware security module

- Verifica automatica dell’origine che previene attacchi man-in-the-middle

- Meccanismi di fallback trasparenti per applicazioni legacy

- Gestione centralizzata delle policy per deployment scalabile17

L’integrazione nativa con l’ecosistema Okta significa che FastPass funziona immediatamente con migliaia di applicazioni SaaS senza modifiche alle app — un vantaggio competitivo rispetto alle implementazioni FIDO2 tradizionali che necessitano integrazione per-app.

Syncable Authenticators / Passkeys #

NIST SP 800-63-4 introduce esplicitamente il supporto per “Syncable Authenticators”13, una categoria innovativa che risolve il problema della portabilità delle credenziali crittografiche attraverso dispositivi multipli mantenendo standard di sicurezza elevati.

I requisiti specifici per gli syncable authenticator includono18:

- Crittografia end-to-end durante la sincronizzazione

- Device attestation per ogni endpoint che accede alle chiavi

- Derivazione sicura delle chiavi che previene l’estrazione delle chiavi

- Audit logging per tracciare gli eventi di sincronizzazione

I passkeys rappresentano l’implementazione più matura di questo concetto, combinando la sicurezza FIDO2/WebAuthn con la sincronizzazione cloud gestita dalle piattaforme (iCloud Keychain, Google Password Manager, Microsoft Authenticator).

Okta offre il supporto enterprise più completo per passkeys sul mercato IAM, con funzionalità che includono:

- Flussi di registrazione cross-platform che si adattano automaticamente alle capacità del dispositivo

- Catene di fallback intelligenti che guidano gli utenti verso l’autenticatore più sicuro disponibile

- Controlli di policy enterprise che governano l’utilizzo dei passkeys in contesti aziendali

- Analytics e tracking dell’adozione per misurare il successo del deployment19

Okta gestisce automaticamente le complessità dell’user experience, come la gestione dell’accesso da dispositivi non sincronizzati o la migrazione graduale degli utenti da authenticator legacy.

Connected Authenticators #

I “Connected Authenticators” rappresentano l’evoluzione naturale dei token hardware tradizionali, comprendendo dispositivi che si connettono via USB, NFC o Bluetooth ma implementano protocolli crittografici moderni20.

NIST SP 800-63-4 riconosce questi dispositivi come gold standard per AAL3, specialmente in contesti ad alto rischio dove la separazione fisica dell’authenticator è critica. I benefici includono:

- Archiviazione delle chiavi basata su hardware che previene l’estrazione delle chiavi anche dopo la compromissione del dispositivo

- Resistenza alla manomissione certificata sotto standard FIPS 140-2 Level 2+

- Supporto multi-protocollo per compatibilità con applicazioni legacy e moderne

- Capacità di gestione enterprise per provisioning in blocco e gestione del ciclo di vita

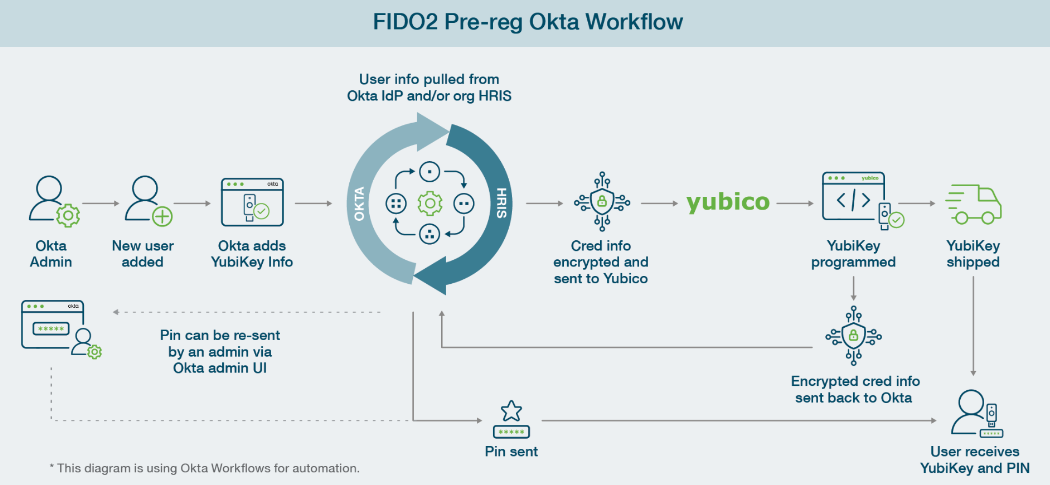

L’integrazione dei connected authenticator di Okta è nativa e completa, coprendo l’intero ecosistema di chiavi di sicurezza hardware disponibili sul mercato, con particolare eccellenza nel supporto per YubiKey.

Esempio YubiKey #

Okta fornisce il supporto più avanzato del mercato per dispositivi Yubico YubiKey, gestendo il ciclo di vita completo con funzionalità enterprise-grade:

- Pre-enrollment e distribuzione

- Provisioning centralizzato in blocco di centinaia/migliaia di YubiKey

- Spedizione sicura diretta al dipendente con chain of custody verificabile

- Attivazione automatica alla ricezione, nessun intervento IT

- Packaging personalizzato con branding aziendale

- Gestione del ciclo di vita

- Tracking automatizzato dell’inventario e monitoraggio dell’utilizzo

- Policy di backup che richiedono chiavi multiple per utenti critici

- Workflow di sostituzione automatizzata per dispositivi persi/danneggiati

- Reporting di compliance per audit trail

- Integrazione tecnica

- Supporto completo FIDO2/WebAuthn attraverso tutti i modelli YubiKey

- Compatibilità PIV/smart-card per use case governativi

- Modalità OTP legacy per applicazioni più vecchie

- Authentication NFC mobile

- User experience

- Setup wizard guidato e troubleshooting automatizzato

- Supporto multi-browser certificato

- Capacità di autenticazione offline

L’approccio di Okta trasforma un processo tradizionalmente complesso e labour-intensive in un’esperienza automatizzata e scalabile, riducendo significativamente i costi di distribuzione e migliorando l’adozione degli utenti.

Delegazione Biometrica: pragmatismo nella Platform Trust #

Piuttosto che imporre standard biometrici dettagliati, NIST SP 800-63B si concentra sui requisiti di accuratezza, privacy e liveness detection, permettendo alle organizzazioni di sfruttare implementazioni a livello di piattaforma comprovate21:

- Apple Secure Enclave per elaborazione on-device di Touch ID/Face ID22

- Windows Hello con anti-spoofing supportato da TPM23

- Android StrongBox per archiviazione isolata di template biometrici24

- Samsung Knox per verifica biometrica supportata da hardware25

Questo approccio pragmatico permette alle aziende di beneficiare dei miliardi investiti dai vendor di piattaforme nella sicurezza biometrica, piuttosto che reinventare sistemi complessi in-house.

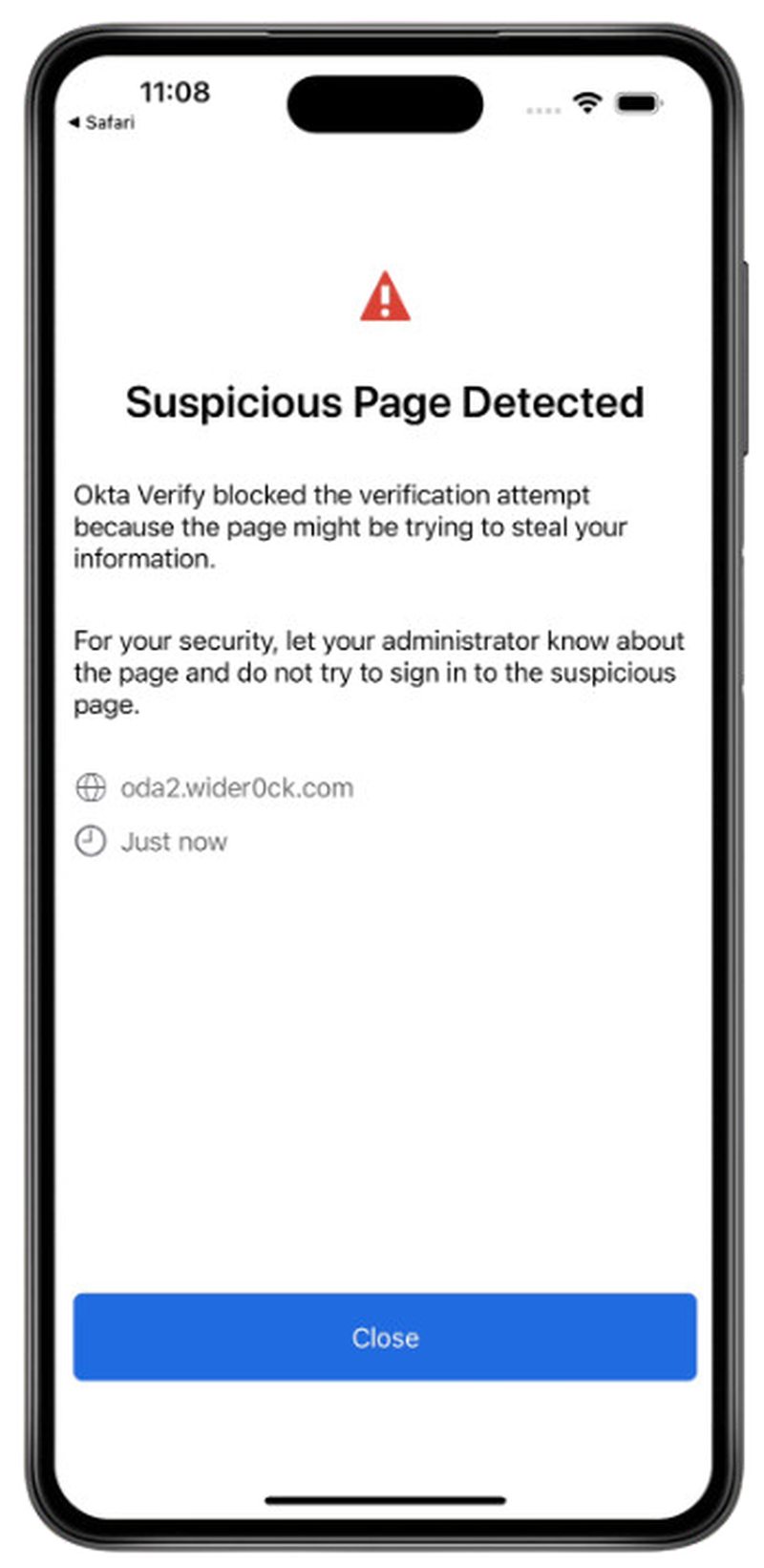

Okta Verify sfrutta questa evoluzione, fornendo integrazione seamless con tutti i principali platform authenticator, assicurando user experience ottimale senza compromettere la sicurezza. Le funzionalità includono:

- Detection automatica della piattaforma per selezione ottimale dell’authenticator

- Progressive enhancement che utilizza le capacità biometriche disponibili

- Meccanismi di fallback per dispositivi senza supporto biometrico

- Controlli di policy che governano l’uso biometrico per livello di sicurezza

Deprecazione SMS OTP #

La decisione di restringere ulteriormente l’uso di SMS e chiamate vocali OTP14 risponde a evidenze concrete di compromissione. Gli attacchi di SIM swapping sono esplosi globalmente, con il Regno Unito che ha sperimentato uno stupefacente aumento del 1.055% di SIM swap non autorizzati nel 2024, salendo da appena 289 casi nel 2023 a quasi 3.000 casi26. Nel frattempo, gli exploit basati su SS7 continuano a permettere intercettazioni SMS in tempo reale27.

NIST SP 800-63-4 specifica che l’OTP via SMS può essere utilizzato solo se:

- L’organizzazione implementa monitoraggio anti-frode in tempo reale

- È in atto un processo documentato di valutazione del rischio per ogni deployment

- I controlli compensativi mitigano le vulnerabilità note

Questi requisiti rendono l’uso di SMS OTP così complesso da essere praticamente sconsigliabile per la maggior parte delle organizzazioni enterprise.

Sfide di Implementazione #

L’adozione di NIST SP 800-63-4 comporta complessità che richiedono pianificazione strategica ed esecuzione disciplinata. Le tre aree di sfida principali includono:

- Modernizzazione delle Applicazioni Legacy - La maggior parte delle applicazioni enterprise manca di supporto nativo per protocolli di autenticazione moderni. La strategia di migrazione dovrebbe considerare:

- Implementare gateway di identità per wrappare i flussi di autenticazione legacy - soluzioni come Okta Access Gateway forniscono integrazione seamless con applicazioni legacy senza richiedere modifiche al codice

- Progressive enhancement che introduce gradualmente la phishing resistance

- Campagne di educazione utenti per transizioni verso nuovi metodi

- Framework di valutazione del rischio per prioritizzare la migrazione delle applicazioni

- Gestione del Cambiamento Organizzativo - La transizione verso autenticazione passwordless e phishing-resistant richiede trasformazione culturale oltre all’adozione tecnologica:

- Sponsorship esecutiva per guidare l’adozione a livello organizzativo

- Programmi di training per il personale IT su nuovi protocolli e troubleshooting

- Supporto utenti scalabile per gestire il volume aumentato all’help desk durante la migrazione

- Definire metriche di successo per misurare adozione e miglioramenti di sicurezza

- Orchestrazione della Compliance - Le organizzazioni multi-giurisdizionali devono orchestrare i requisiti di compliance attraverso framework diversi:

- Mappare i controlli NIST SP 800-63-4 ai requisiti regionali (NIS2, DORA, ecc.)

- Automatizzare la raccolta di evidenze per preparazione degli audit

- Armonizzazione delle policy per evitare requisiti conflittuali

- Processi di valutazione dei vendor che assicurano compliance delle soluzioni

Il ruolo delle Piattaforme Integrate #

L’implementazione frammentata dei requisiti NIST SP 800-63-4 attraverso vendor multipli introduce complessità operativa e gap di sicurezza che potenzialmente compromettono l’intera strategia di sicurezza.

La ricerca Gartner mostra che le organizzazioni con più di cinque vendor di identità spendono il 40% del loro budget di sicurezza su integrazione e manutenzione, lasciando risorse insufficienti per innovazione e threat response28.

La risposta strategica è un approccio di piattaforma unificata che gestisce l’intero ciclo di vita dell’identità digitale attraverso:

- Gestione single pane of glass che riduce l’overhead operativo

- Integrazione nativa dei protocolli che elimina lo sviluppo custom

- Analytics e reporting unificati per visibilità completa della security posture

- Modelli di deployment scalabili che supportano la crescita organizzativa

L’ecosistema Okta fornisce questa integrazione tramite:

- Okta Workforce Identity

- Auth0

- Okta FastPass

- Supporto nativo per passkeys

- Okta Identity Security Posture Management (ISPM)

- Okta Identity Threat Protection (ITP)

Queste soluzioni incarnano il Secure Identity Commitment di Okta — fornendo prodotti e servizi leader di mercato, promuovendo le best practice dei clienti e favorendo una community di identità aperta che fa avanzare continuamente gli standard di sicurezza.

Impatto Business #

L’implementazione di NIST SP 800-63-4 attraverso piattaforme integrate fornisce ROI misurabile attraverso vettori multipli:

- ROI di Sicurezza

- Prevenzione delle violazioni: Il 2024 Verizon Data Breach Investigations Report mostra che il 68% delle violazioni coinvolge l’elemento umano, con gli attacchi basati su credenziali che sono il vettore più comune29

- Riduzione della incident response: La threat detection automatizzata riduce significativamente i tempi di investigazione e risposta secondo studi del settore30

- Automazione della compliance: Le organizzazioni riportano riduzioni sostanziali nel tempo di preparazione degli audit con la raccolta automatizzata delle evidenze31

- ROI Operativo

- Riduzione dell’help desk: La ricerca Gartner indica che il 20-50% delle chiamate help desk sono relative alle password, con ogni reset che costa alle organizzazioni $70 in media32

- Automazione del provisioning: La ricerca Forrester mostra che le piattaforme di identità enterprise possono far risparmiare alle organizzazioni costi operativi significativi attraverso l’automazione33

- Consolidamento dei vendor: Vendor di identità multipli creano overhead operativo e complessità di integrazione34

- ROI dell’User Experience

- Miglioramento della produttività: Gli studi mostrano che i dipendenti spendono circa 11 ore annualmente gestendo password e autenticazione35

- Ottimizzazione dell’esperienza mobile: I platform authenticator nativi riducono l’attrito di autenticazione

- Accelerazione dell’adozione: Gli studi sui clienti Okta dimostrano miglioramento della soddisfazione degli utenti con i metodi di autenticazione moderni36

Preparazione per il futuro #

NIST SP 800-63-4 getta le fondamenta per le evoluzioni di sicurezza future, con trend emergenti che modellano la prossima generazione:

- Crittografia Quantum-Resistant

Mentre NIST SP 800-63-4 enfatizza l’agilità crittografica, le organizzazioni dovrebbero notare che NIST sta attivamente preparando le transizioni alla crittografia post-quantum attraverso iniziative separate, con implementazione prevista entro il 203037.

Okta Ventures ha identificato la crittografia post-quantum come una delle cinque aree di focus chiave per il 2025, cercando attivamente aziende innovative con approcci unici per rendere a prova di futuro l’infrastruttura di identità contro le minacce quantistiche. I breakthrough recenti dalla ricerca quantum computing leader hanno accelerato le tempistiche, rendendo la preparazione post-quantum più urgente di quanto precedentemente stimato38. - Modelli di Identità Decentralizzata

Credenziali verificabili e identità basate su blockchain rappresentano il movimento verso identità controllate dall’utente, con NIST che sviluppa guidance specifico per questi paradigmi39. Sia Okta che Auth0 partecipano attivamente alla Decentralized Identity Foundation, contribuendo allo sviluppo di standard per soluzioni di identità self-sovereign. - Evoluzione della Protocol Security: IPSIE

L’iniziativa Interoperability Profiling for Secure Identity in the Enterprise (IPSIE) rappresenta la maturazione di OAuth 2.0 e OpenID Connect per uso enterprise. Man mano che le organizzazioni implementano i requisiti di autenticazione di NIST SP 800-63-4, IPSIE fornisce guidance critico per l’implementazione sicura dei protocolli di federazione, eliminando vulnerabilità comuni assicurando al contempo interoperabilità cross-vendor.

AI-Powered Adaptive Authentication #

NIST SP 800-63-4 riconosce formalmente il ruolo dell’intelligenza artificiale e machine learning nei sistemi di identità moderni40, particolarmente nella Sezione 3.8 che affronta le opportunità e i rischi dell’integrazione AI/ML. Le linee guida enfatizzano che i sistemi AI dovrebbero potenziare piuttosto che sostituire i controlli di sicurezza tradizionali, assicurando al contempo trasparenza e accountability nei processi decisionali automatizzati.

Il framework NIST richiede specificamente alle organizzazioni di:

- Implementare modelli AI spiegabili che possono fornire una motivazione chiara per le decisioni di autenticazione

- Stabilire meccanismi di supervisione umana per decisioni automatizzate ad alto rischio

- Validare continuamente le performance dei modelli AI contro pattern di minacce in evoluzione

- Assicurare fairness ed evitare bias nelle valutazioni del rischio guidate da AI

Questa guidance si allinea perfettamente con Okta ITP - Identity Threat Protection with Okta AI, che esemplifica l’implementazione AI enterprise-grade per la sicurezza dell’identità. ITP sfrutta modelli di machine learning addestrati sulla rete di threat intelligence globale di Okta, analizzando oltre 2,5 miliardi di eventi di autenticazione giornalmente per fornire:

- Calcolo di baseline comportamentali per ogni combinazione utente-dispositivo

- Risk scoring in tempo reale basato su anomalie contestuali e indicatori di minaccia

- Threat response automatizzata con policy configurabili per livelli di rischio diversi

- Decisioni di sicurezza spiegabili attraverso breakdown dettagliati dei fattori di rischio per i team di sicurezza

L’integrazione dei principi di governance AI di NIST con l’implementazione pratica di Okta dimostra come le organizzazioni possono sfruttare l’AI per potenziare la sicurezza mantenendo i requisiti di trasparenza e accountability delineati nelle linee guida federali.

Conclusioni #

NIST SP 800-63-4 rappresenta la maturazione definitiva del paradigma zero-trust per la gestione dell’identità, consolidando decadi di evoluzione tecnologica e threat intelligence. L’abbandono di pratiche legacy come la scadenza forzata delle password, combinato con l’enfasi sull’autenticazione phishing-resistant e la continuous risk evaluation, stabilisce il nuovo standard globale per la sicurezza digitale.

Le organizzazioni che adottano questi principi proattivamente non solo mitigano notevolmente il rischio cyber ma si posizionano strategicamente per capitalizzare le opportunità di trasformazione digitale abilitando user experience sicure e senza attriti che supportano l’agilità business.

L’insight chiave per la leadership esecutiva è che implementare NIST SP 800-63-4 non è più un nice-to-have ma un imperativo business. Le organizzazioni che ritardano questa transizione rischiano:

- Gap di compliance normativa con framework emergenti

- Svantaggi competitivi nell’user experience

- Maggiore probabilità di violazioni di sicurezza con costi finanziari e reputazionali associati

Per le organizzazioni pronte a iniziare il loro percorso di implementazione NIST SP 800-63-4, Okta fornisce risorse complete e soluzioni comprovate per trasformare i requisiti di compliance in vantaggi competitivi.

Il prossimo articolo di questa serie approfondirà SP 800-63A (Identity Proofing) e SP 800-63C (Federation), esplorando come NIST SP 800-63-4 ridefinisce la verifica dell’identità e la gestione della federazione in ambienti multi-cloud e multi-vendor, concentrandosi particolarmente sui requisiti per identity proofing remoto e gestione delle asserzioni.

Hai domande sull’implementazione di NIST SP 800-63-4 nella tua organizzazione? Mi piacerebbe sentire le tue opinioni e discutere di come queste innovazioni possano trasformare la tua strategia di sicurezza delle identità. Sentiti libero di scrivere nei commenti o contattarmi direttamente.

-

NIST Special Publication 800-63 Digital Identity Guidelines ↩︎

-

NIST SP 800-63-4, Section 1.2: Structure of Special Publication 800-63-4 ↩︎

-

NIST Special Publication 800-63-4, Digital Identity Guidelines ↩︎

-

NIST SP 800-63A-4, Enrollment and Identity Proofing Requirements ↩︎

-

NIST SP 800-63B-4, Authentication and Authenticator Management ↩︎ ↩︎

-

“Digital Identity Standards.” ENISA, July 3 2023 ↩︎

-

NIST SP 800-63B-4, Section 4: Authenticator Assurance Levels ↩︎

-

NIST SP 800-63-4, Section 5.5: Continuous Evaluation of Risk ↩︎

-

NIST SP 800-63B-4, Section 5.1.1.2: Memorized Secret Verifiers ↩︎ ↩︎ ↩︎

-

NIST SP 800-63B-4, Section 4.2.2: Authenticator Assurance Level 2 ↩︎ ↩︎

-

NIST SP 800-63B-4, Section 5.1.7.2: Multi-Factor Cryptographic Software Verifiers ↩︎ ↩︎

-

NIST SP 800-63B-4, Section 5.1.3.2: Out-of-Band Authenticator Verifiers ↩︎ ↩︎

-

NIST SP 800-63B-4, Section 5.1.1.1: Memorized Secret Authenticators ↩︎

-

NIST SP 800-63B-4, Section 5.2.5: Single-Factor Cryptographic Software Authenticators ↩︎

-

NIST SP 800-63B-4, Section 5.1.7.1: Multi-Factor Cryptographic Software Authenticators ↩︎

-

NIST SP 800-63B-4, Section 6: Authenticator Lifecycle Management ↩︎

-

NIST SP 800-63B-4, Section 5.2.6: Single-Factor Cryptographic Hardware Authenticators ↩︎

-

NIST SP 800-63B-4, Section 5.2.3: Biometric Authenticators ↩︎

-

Microsoft. “Windows Hello security guidance.” Windows Hardware Dev Center ↩︎

-

Google. “Android StrongBox Keymaster.” Android Developers ↩︎

-

Cifas Newsroom, May 7, 2025 “1055% surge in unauthorised SIM swaps as mobile and telecoms sector hit hard by rising fraud.” ↩︎

-

“2024 Data Breach Investigations Report” Verizon, 2024. ↩︎

-

SANS Institute. “Incident Response Survey Results.” SANS, 2024 ↩︎

-

ISACA. “Digital Identity and Trust in the Digital Age.” ISACA, 2024. ↩︎

-

Gartner. “Market Guide for Identity Governance and Administration.” Gartner, 2024. ↩︎

-

Forrester. “The State of Enterprise Identity.” Forrester Research, 2024. ↩︎

-

IDC. “Identity Management Platform Market Analysis.” IDC, 2024. ↩︎

-

Ponemon Institute. “Cost of Identity Management Study.” Ponemon Institute, 2024. ↩︎

-

Okta. “The State of Secure Identity Report.” Okta, 2024. ↩︎

-

NIST IR 8547 (Initial Public Draft), Transition to Post-Quantum Cryptography Standards ↩︎

-

Okta Ventures. “Request for Builders: Five key focus areas in Identity and security.” Okta Blog, April 2025. ↩︎

-

NIST SP 800-63-4, Section 3.8: Artificial Intelligence and Machine Learning in Identity Systems ↩︎